資訊安全新知分享

NEITHNET 資安實驗室

在AI技術日益普及的同時,資訊安全正面臨著前所未有的挑戰。網路攻擊者不斷開發新的攻擊技術,目的是竊取數據、破壞系統以及獲取經濟利益。以下是兩個近期被發現的進階持續性威脅(APT)活動,它們顯示了當前資訊安全的嚴峻形勢。

近期Cisco Talos 團隊發現了一種名為 SpiceRAT 的新遠端存取木馬 (RAT),中國駭客組織SneakyChef在最近針對 EMEA(歐洲、中東、非洲地區) 和亞洲政府機構的活動中使用了該木馬。 並且觀察到 SneakyChef 發起了網路釣魚活動,使用相同電子郵件地址發送傳遞 SugarGh0st 和 SpiceRAT 的電子郵件。

SugarGh0st

根據Cisco Talos的報告,SugarGh0st是一種新的遠程存取木馬(RAT),其攻擊目標包括烏茲別克斯坦的外交部和韓國的用戶。SugarGh0st被認為是Gh0st RAT的一個自定義變體,這種惡意軟體已經活躍了超過十年。SugarGh0st具有多種功能,包括遠程控制、鍵盤記錄、截圖和存取攝影鏡頭等。

該惡意軟體的傳播方式包括利用嵌入惡意Java Script的Windows快捷方式文件,這些文件通過釣魚郵件分發。一旦受害者打開這些文件,SugarGh0st便會被安裝並開始其惡意活動。Cisco Talos的分析顯示,推斷該活動背後的攻擊者,透過自解壓縮檔案說明使用的語言為簡體中文,因此可推斷攻擊者來自於中國。

SpiceRAT

另一個近期被發現的威脅是SpiceRAT,這是一個由SneakyChef駭客組織使用的RAT。SpiceRAT主要針對歐洲、中東和非洲(EMEA)以及亞洲的政府機構。該惡意軟體通過多種感染技術進行傳播,包括釣魚郵件和利用已知漏洞的攻擊。SpiceRAT具有廣泛的惡意功能,包括系統偵察、數據竊取和遠程控制。

Cisco Talos的報告指出,SpiceRAT的攻擊者非常狡猾,經常使用偽裝技術來掩蓋其惡意行為,這使得檢測和防禦變得更加困難。此外,SpiceRAT還可以通過加密通信與指揮控制(C2)服務器進行交互,這進一步提高了其隱蔽性和持久性。

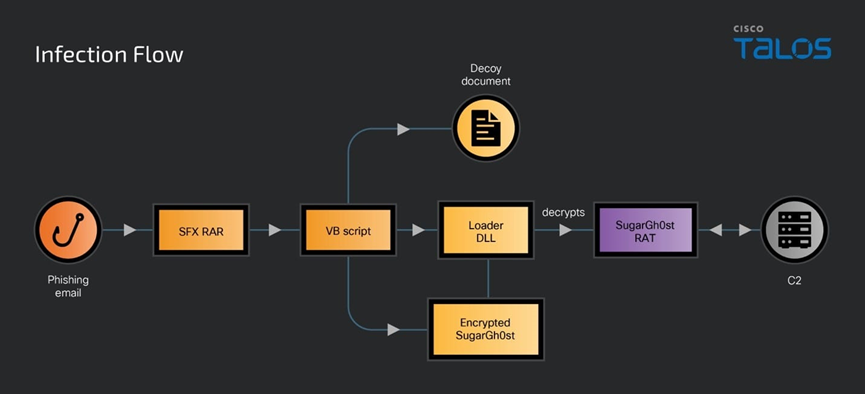

Cisco Talos並且提到使用RAR自解壓縮檔(SFX)的部分,一旦使用者執行後,包含在自解壓縮檔裡面的指令碼便會投放誘餌文件、DLL載入工具、經過加密處理的SugarGh0st,以及惡意VB指令碼等工具,然後執行惡意VB指令碼來維持在受害電腦的活動,每當使用者登入受害電腦,就會利用regsvr32.exe啟動DLL載入工具,從而讀取SugarGh0st並解密、進行注入處理程序執行。

感染路徑示意:

資訊安全的應對策略

面對這些複雜且不斷演變的威脅,企業和政府機構必須採取多層次的防禦策略來保護其數據和系統。以下是一些關鍵措施:

- 持續監控和威脅檢測:利用AI技術來監控網絡流量和用戶行為,以便及時發現異常活動。

- 安全培訓和意識提升:定期對員工進行資訊安全培訓,提升他們的安全意識,特別是針對釣魚攻擊的防範。

- 多因素身份驗證(MFA):通過多因素身份驗證來增加帳戶的安全性,防止未經授權的訪問。

- 漏洞管理:及時更新和修補系統和應用程式中的漏洞,以防止攻擊者利用已知漏洞進行攻擊。

- 資料備份和恢復計劃:定期備份關鍵數據,並確保有有效的數據恢復計劃,以便在遭受攻擊後能夠迅速恢復。

參考資料:

- Cisco Talos Intelligence Group, “New SugarGh0st RAT targets Uzbekistan government and South Korea,” 2023.

- Cisco Talos Intelligence Group, “Unveiling SpiceRAT: SneakyChef’s latest tool targeting EMEA and Asia,” 2024.

更多資安訊息及防護策略,歡迎與NEITHNET資安專家聯繫:info@neithnet.com