NEITHNET 情資分享

NEITHNET 資安實驗室

Wireshark(https://www.wireshark.org/),原為Ethereal,是個被廣泛使用的開源網路封包分析軟體,能夠即時錄製封包進行分析、支援多數網路協定、且含有許多方便使用的圖形化工具及分析工具,並支援大多數系統平台的使用。因此Wireshark可以幫助IT人員檢查或解決網路安全問題,也被用於分析惡意軟體所進行的網路行為及傳遞的內容。

以下做簡單的使用說明介紹。

使用Wireshark時需要選擇側錄封包的對象即可開始錄製,此處選擇Ethernet0(乙太網路)。

紅框:功能列及快速功能列。

藍框:過濾器,可以透過指令篩選封包,並可將常用filter加入書籤。

黃框:封包列表上的欄位記錄封包的編號、捕獲時間、來源端IP、目的端IP、通訊協定、簡略內容等資訊,也可自行編輯增添埠號、GEOIP等資訊。

紅框:Packet Details,顯示該封包的詳細資訊。

藍框:Packet Bytes,顯示該封包的內容。

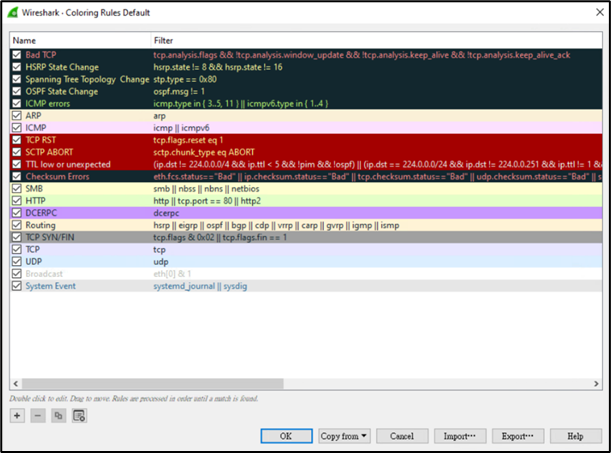

從View → Coloring Rules 可以查看及修改預設的封包顯示顏色。

從Edit → Preferences → Name Resolution → MaxMind database directories中加入從MaxMind下載的Geolite檔案位置,便可在各個欄位上加入國家、城市、ASN等資訊,在Statistics → Endpoints中查看連線IP時可省去查詢whois的時間。

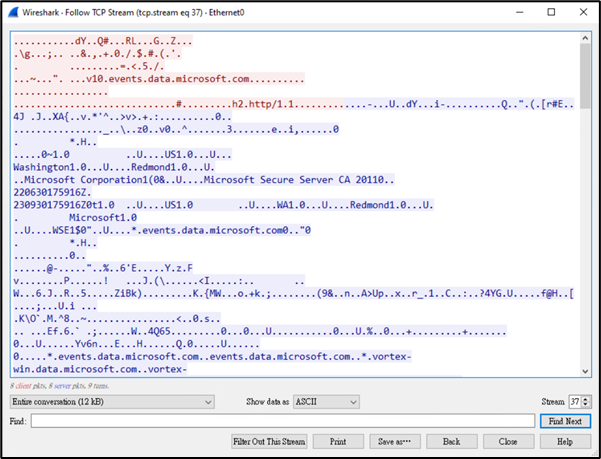

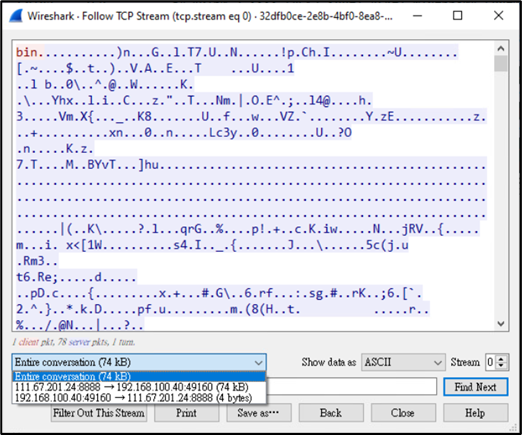

對著封包右鍵 → Follow → TCP Stream查看與該IP該連線相關的通訊。

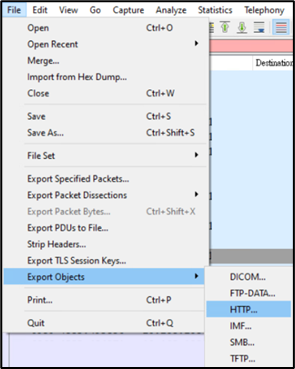

Wireshark的封包記錄檔案一般為.pcap或.pcapng檔,後者所包含的資料相對前者更齊全。另外從File → Export Specified Packets可以只保存篩選過後的封包。File → Export Objects可以從封包中取得傳輸過程中出現過的檔案。

實際運用:

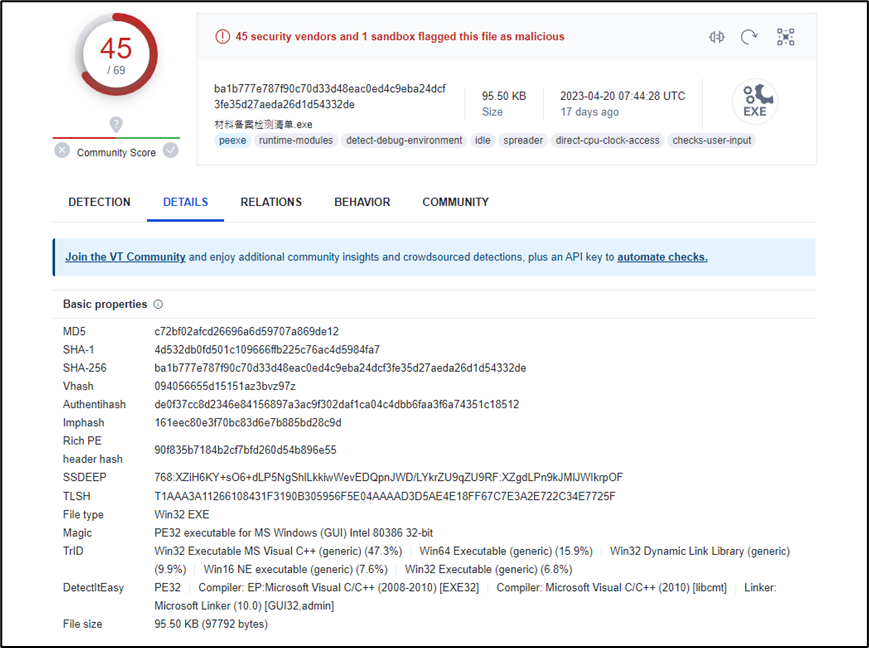

透過分析樣本檔案(MD5:c72bf02afcd26696a6d59707a869de12)執行後主機的網路行為,可以篩選並找出樣本檔案被執行後的行為、屬於哪一類惡意軟體、C2主機IP等資訊,並進一步檢查是否有其他內部受害或成為跳板的主機。

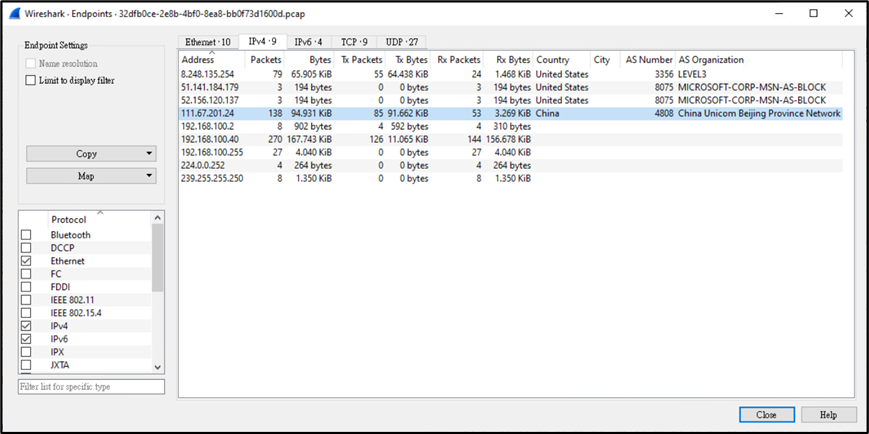

首先查看Statistics → Endpoints查看IP以及流量,可以發現一個來自中國的可疑IP(111.67.201.24)。

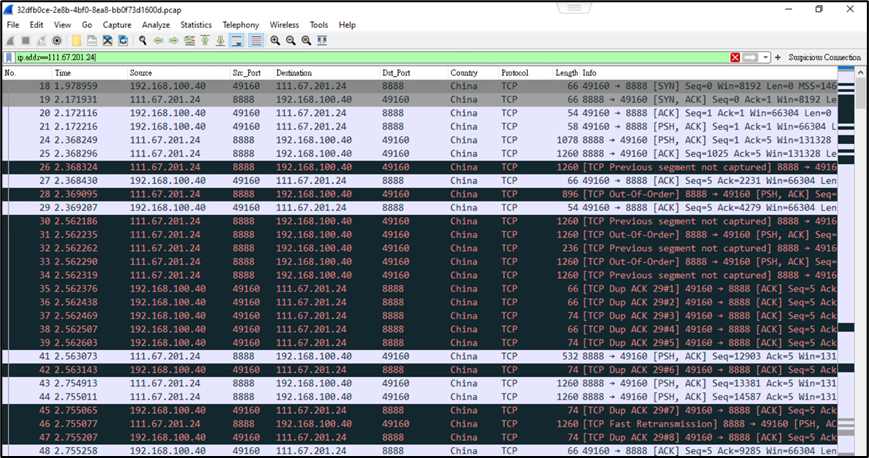

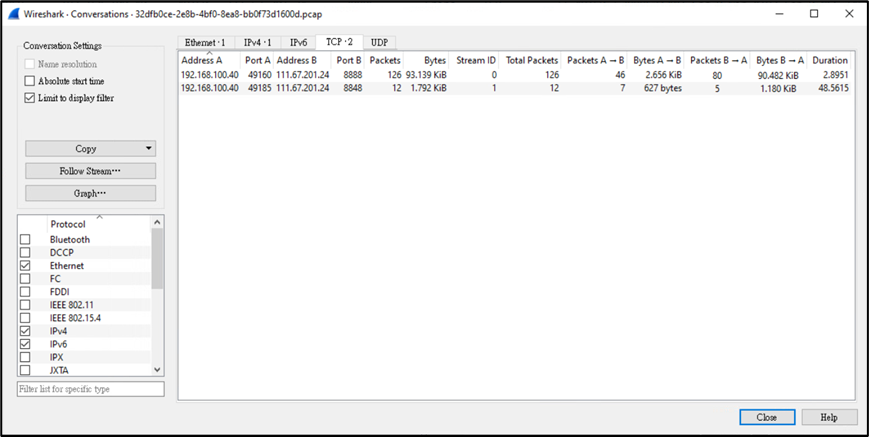

以此IP為條件過濾封包,可以看到主機192.168.100.40先是透過49160埠與可疑主機111.67.201.24的8888埠溝通,再透過49185埠與可疑主機的8848埠溝通。

查看與8888埠的溝通,可以發現主機僅傳送少量資訊,可疑主機卻分段傳送大量內容。

再查看與8848埠溝通的封包,從其中的明文可以發現這是一支由DcRat修改包裝成文件的惡意程式。

查詢DcRat的相關資訊可以得知開啟偽裝成文件檔案的此惡意程式後,受害主機會連線至C2主機,並從C2主機下載Shellcode執行,功能包括遠端執行、資料蒐集等。

透過分析此樣本的網路行為,可以了解此類惡意程式執行後對外的流量與封包的特徵、找出C2的IP以及其他可能存在的攻擊行為,作為監控網路狀態及安全的依據與經驗。