最新消息與洞察

NEITHNET 資安實驗室

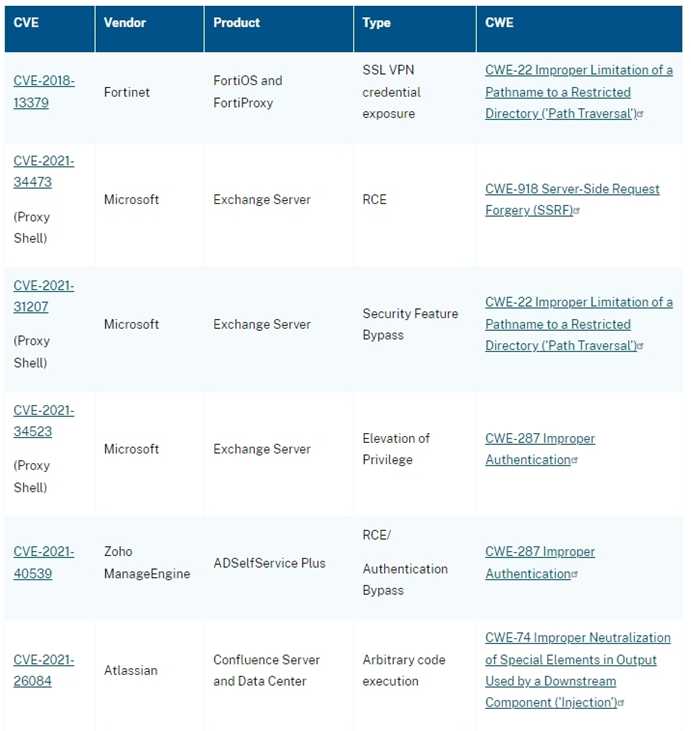

五眼聯盟 ( Five Eyes,縮寫為FVEY),由五個英語圈國家,包括澳大利亞、加拿大、紐西蘭、英國和美國,所組成的情報聯盟。於8月初公布了2022年最常被利用的安全漏洞。

共有12個最常被利用的安全漏洞,其中有6個屬於遠端程式攻擊漏洞,佔一半的數量。顯現出2022年主要的攻擊重點在遠端攻擊,這很顯然地是因為疫情開始遠距辦公的關係。然而經過這兩年疫情洗禮,除了重視防疫外,企業與個人也都開始針對遠距加強資安防禦。但不管是明擺在那最大宗的遠端漏洞,還是剩下六個的安全漏洞,任何一個漏洞都會成為資安防禦的缺口,都必須加以關注。

相較於挖掘新漏洞,利用既有漏洞,去尋找那些可透過網路進行存取,但沒有被修補的設備顯得容易得多。根據五眼聯盟的整理歸納,以最近兩年內揭露漏洞的攻擊成功率最高,也發現駭客傾向於鎖定部屬廣泛的嚴重漏洞,開發這些漏洞攻擊程式的成本較低,效益更大,影響更廣,還可以使用很多年。

可以使用很多年?感覺上漏洞被揭露之後,各個組織會陸陸續續修補,修補完成後就結案了。但實際上,已經被揭露的漏洞,到被修補完成所耗費的時長比想像中的更長一些。2022最常被利用的漏洞其中最久遠的,是在2018年就被揭露與修補的CVE-2018-13379,它是SSL VPN憑證漏洞。然而卻不只2022年,連2020與2021年都在駭客最喜歡使用的漏洞榜上有名,那為何這幾年間,一直都是駭客青睞的漏洞,卻依舊沒有被組織修補完成?

原因1:缺乏完善的漏洞修補管理

資安意識興起,組織們的第一步防禦往往從軟體、硬體下手,這是最為直觀的防禦方式,同時也是最能明顯感受到效用的方法,漸漸地,築一道牆的防禦開始變成基本配備,攻擊開始尋找弱點、鑽漏洞。企業組織需因應攻擊的變化,提前做好相對應的措施,僅憑一己之力,難以像資安專家一樣發掘各種潛在可能的危險或漏洞,從而加以防禦,但對於已經公開的漏洞,必須要盡快進行處置措施以降低風險。

原因2:從漏洞收集到風險處理

企業組織可以從各公開平台中收集與公司軟硬體設備相關的漏洞資訊,並針對該漏洞進行相關的應對措施。如果漏洞有被修補完成,應配合修補更新。但有時組織現況並不適合進行漏洞修補的更新,或該漏洞並未被修補,此時企業應評估降低風險的處置方法,例如透過加強身分認證及存取管理等方式,盡可能降低風險。

漏洞既已公開,就需要知曉及處理,這些最常被駭客利用的漏洞,補了嗎?

更多資安訊息及防護策略,歡迎與NEITHNET資安專家聯繫:info@neithnet.com。

參考資料:https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-215a