NEITHNET 情資分享

NEITHNET 資安實驗室

MITRE於今年8月15日發布了CVE-2023-38831漏洞,此為WinRAR程式的漏洞,被使用於DarkMe、GuLoader、Remcos RAT等惡意程式中。

漏洞介紹

最開始是Group-IB發現在許多知名論壇中被發布了惡意的zip檔案,且有受害者發生加密貨幣帳戶金額被盜等情況,並追查到至少在四月時,已經開始被拿來利用在地下論壇進行交易。

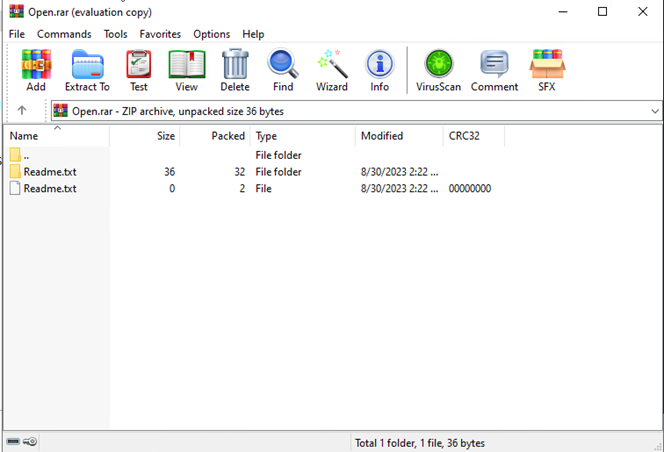

這個漏洞可以利用各種檔案格式來執行,可以偽裝成.jpg .txt等格式。惡意zip檔案中包含兩個同樣名稱的資料夾與文件(可以是任何格式包含.jpg),點擊偽裝文件之後,就會執行藏在資料夾裡的腳本檔案。腳本內容會啟動SFX CAB檔案,用這種方式載入惡意程式感染電腦。

漏洞原因

這個漏洞的原因是,WinRAR的ShellExecute函數在點擊惡意文件時接收到了錯誤的參數,比對不到符合的文件名稱,就會轉為尋找目標文件中的腳本檔案執行,因此造成不去打開文件反而執行腳本檔案。

POC概念驗證

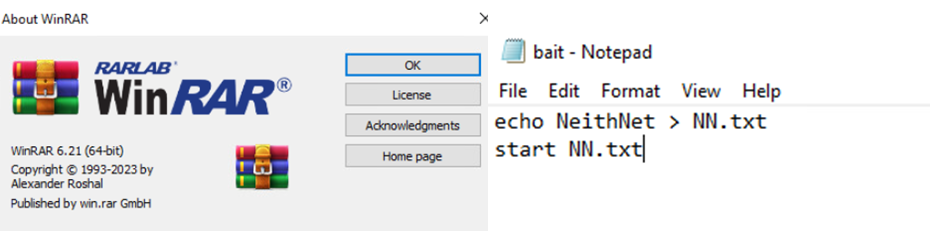

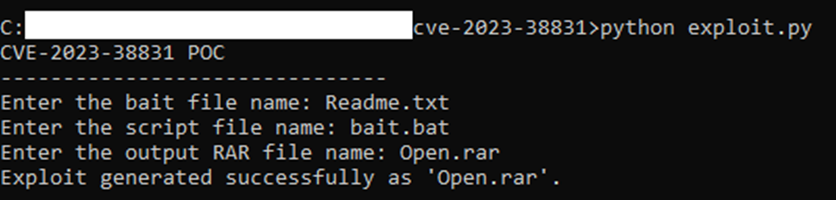

網路上已經有許多可以利用的POC (Proof of Concept)工具,可以用來復現WinRAR的CVE-2023-38831漏洞,以下是使用WinRAR 6.21版本。

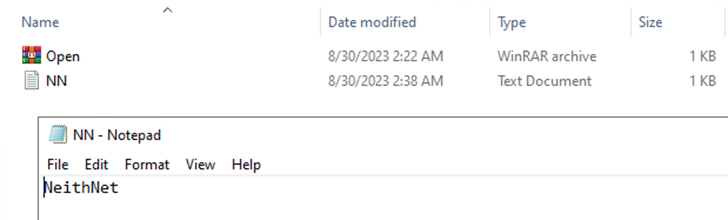

如下圖我們準備了一個舊版本的WinRAR以及腳本檔案(圖一),並使用了POC工具產生Open.rar檔案(圖二)。

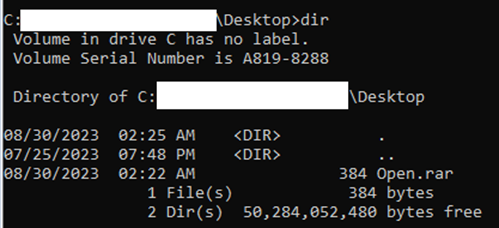

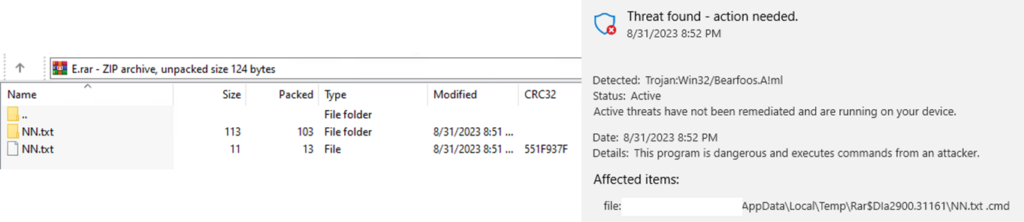

接著我們將rar檔案搬移到沒有其他檔案的資料夾(圖三),利用WinRAR打開檔案後點擊Readme.txt(圖四),就會直接執行腳本檔案(圖五)。

不過這個漏洞只可以讓腳本檔案在不被使用者發現的狀況下被使用者帶起,腳本本身指令若含有惡意仍舊會被defender偵測(圖六)。

改善措施

要改善這個漏洞的方式就是盡快更新WinRAR版本到6.23以上,並且做好安全意識不要隨意點擊未知來源的檔案。WinRAR在7月20日就上了beta patch版本,並且在8月2日就出了新的WinRAR版本。

時間軸

2023/04 已發現利用此方式惡意活動的跡象

2023/07/10 Group-IB Threat Intelligence發現漏洞被利用在DarkMe惡意程式

2023/07/20 WinRAR beta patch

2023/08/02 WinRAR version 6.23

2023/08/15 發布CVE-2023-38831

更多資安訊息及防護策略,歡迎與NEITHNET資安專家聯繫:info@neithnet.com

參考資料:https://www.group-ib.com/blog/cve-2023-38831-winrar-zero-day/