最新消息與洞察

NEITHNET 資安實驗室

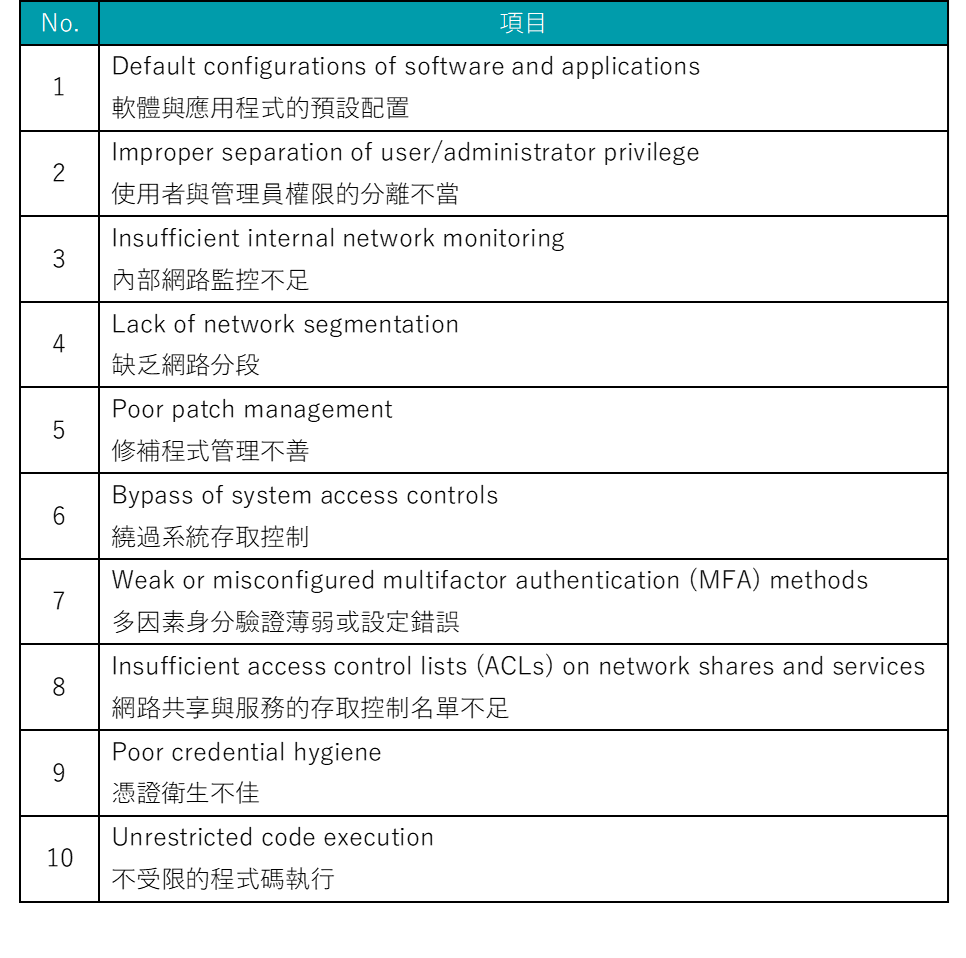

美國國安局(NSA)與美國網路安全暨基礎設施安全局(CybersCISA)於10月初聯合公佈了「NSA and CISA Red and Blue Teams Share Top Ten Cybersecurity Misconfigurations」(註1),由NSA 和 CISA 紅藍兩隊測試後,分享十項最常見的網路安全錯誤配置。

十大常見的資安錯誤配置

上述的錯誤也出現於許多大型組織中,包括擁有相當成熟資安體系的組織。NSA與CISA也針對上述這些問題提出了緩解措施(註2),減少這些錯誤的設定,進而提升資安防護等級。讓我們一起來看看:

1. 軟體與應用程式的預設配置

- 在生產環境部署之前應該修改應用程式與裝置的預設值。

- 安裝或調校時應該更改或停用供應商提供的預設使用者名稱與密碼。

- 確保 Active Directory Certificate Services(ADCS)的配置安全性。

- 確定是否需要開啟LLMNR與NetBIOS協定。

- SMB的客戶端與伺服器端都須啟用簽章。

2. 使用者與管理員權限的分離不當

- 實施authentication, authorization, and accounting (AAA)與審查使用這操作日誌,並且執行最小權限原則。

- 定期稽核使用者帳號,並且刪除已經不使用與不必要的帳號。

- 限制使用特權帳號執行日常任務(如存取電子郵件)。

- 限制特權帳號且擁有IAM角色的數量。

- 實施特權帳號的合理使用時段管制。

- 限制網域帳號屬於多個系統的本機管理員群組。

- 盡可能使用非管理員帳號來執行常駐程式。

- 停用未使用的服務並設置ACLs。

3. 內部網路監控不足

- 建立應用程式與服務的基準線,並定期審核。

- 建立組織內正常網路流量的基準線,並要調查偏誤行為。

- 稽核並修正系統內濫用的服務與特權行為。

- 部署安全資訊與事件管理系統(SIEM),來監控、關聯、告警與調查來自EDR與IDS等防護系統的事件日誌。

4. 缺乏網路分段

- 部署NGFW來過濾封包。

- 建立組織內網路的實體與邏輯分段控制,並且正確的配置DMZ。

- 各別部署Virtual Private Cloud (VPC)以利隔離與盡量使用Network Function Virtualization (NFV)來達到雲服務的網路分段控制。

5. 修補程式管理不善

- 實施修補程式管理流程(強制使用最新、穩定版本的作業系統、瀏覽器和軟體)。

- 優先修補已知被利用的漏洞。

- 盡可能將更新流程自動化並使用供應商提供的更新檔案。

- 如果遭遇無法修補的情況,請將該主機實施網路分段隔離防止輕易暴露。

- 盡快停用已EoS的軟硬體,若無法停用,請實施網路分段隔離防止輕易暴露。

- 修補BIOS與其他韌體。

6. 繞過系統存取控制

- 限制系統間憑證重疊,以防止外洩憑證能輕易在系統之間橫向移動。

- 實施有效且常規的修補程式管理流程。

- 啟用Pth緩解措施來限制網路登入帳號。

- 禁制網域帳號加入多個系統的本機管理員群組。

- 限制工作站與工作站之間的網路行為。

- 僅在必要且有限的系統上使用特權帳號。

7. 多因素身分驗證薄弱或設定錯誤

- 停用NTLM與其他容易受Pth影響的陳舊驗證協議。

- 透過Windows Hello與GPO來定期隨機化智慧卡帳戶的密碼雜湊。

- 使用現代開放式標準實施雲端身份驗證解決方案。 可參閱 CISA 的安全雲業務應用程式 (SCuBA) 混合式身分識別解決方案架構。

- 實施Multi-factor authentication(MFA)。

8. 網路共享與服務的存取控制名單不足

- 實施儲存與網路設備使用者存取限制。

- 實施最小化權限原則。

- 實施檔案與目錄存取權限。

- 實施敏感私鑰存取限制。

- 啟用「不允許匿名列舉安全帳戶管理員 (SAM) 帳戶和共用」。

9. 憑證衛生不佳

- 使用高強度密碼策略。

- 不要在多個系統的管理員帳號使用相同密碼。

- 不要將憑證存在Windows系統中的登入檔。

- 要求密碼長度(25以上)與複雜度,並實施密碼過期政策。

- 定期掃描系統中是否有明文帳號憑證。

- 使用國家安全系統政策委員會 (CNSSP)-15 和商業國家安全演算法套件 (CNSA) 批准的演算法來儲存雜湊密碼。

- 使用group Managed Service Accounts (gMSAs) 或第三方軟體來實施安全密碼儲存政策。

10. 不受限的程式碼執行

- 阻止從不信任來源下載的應用程式。

- 啟用允許清單。

- 禁用易受攻擊或已知漏洞的驅動程式。

- 限制腳本語言的操作。

- 使用唯讀容器與最小化映像檔。

- 定期分析組織邊界與主機防護(包括垃圾郵件過濾)。

從上述的緩解措施可以看出,資安不僅是一套技術或工具,更是一種組織文化和思維方式。未來,資安治理的核心應該更加注重預防而非僅僅是應對。這需要組織內部持續地教育員工、更新技術策略並與時俱進。資安不應該只是技術部門的職責,而是每位員工的共同責任。只有當全組織齊心協力,採取前瞻性的策略,才能有效地對抗不斷演變的威脅,確保資料的完整性和保密性。在數位時代,持續的資安自覺與創新將是組織持續競爭力的關鍵因素。

更多資安訊息及防護策略,歡迎與NEITHNET資安專家聯繫:info@neithnet.com。

註1:CISA(2023), Joint Advisory on Top Cyber Misconfigurations Highlights Urgency for Software Manufacturers to Incorporate Secure by Design Principles. from https://www.cisa.gov/news-events/news/joint-advisory-top-cyber-misconfigurations-highlights-urgency-software-manufacturers-incorporate.

註2:CISA(2023), NSA and CISA Red and Blue Teams Share Top Ten Cybersecurity Misconfigurations. from https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-278a.